Yazısında WikiLeaks belgelerinde en dikkat çekici hususlara mercek tutan Veselov, CIA hackerlarının dünyanın farklı noktalarında gerçekleştirdiği operasyonların perde arkasını anlattı. Veselov, CIA'in Rusya'daki kurum ve kuruluşların IP adreslerini nasıl kullandığını da okurlarla paylaştı.

Veselov, yazısında şu ifadeleri kullandı:

WikiLeaks, ABD Merkezi Haberalma Teşkilatı'nın (CIA) çalışmalarıyla ilgili belgeler yayınladı. Benzeri görülmemiş bir durumla karşı karşıyayız. Zira, Kasa Dairesi 7 adıyla kamuoyuna sunulan veri yığını, ABD istihbaratının hacker programlarının şifreli arşivi ve artık dileyen herkes — suçlulardan öğrencilere kadar — bu arşivi kullanabilir.

İmkanların çeşitliliği etkileyici. Virüs bulaştırılabiliyor ve Windows işletim sistemine sahip bilgisayarlar üzerinde uzaktan kontrol sağlanabiliyor. Aynısını iPhone ve iPad de dahil olmak üzere iOS tabanlı cihazlarda da gerçekleştirmek mümkün. Android tabanlı akıllı telefonlardaki aramalar, mesajlar, elektronik postalar ve fotoğraflar da izlenebiliyor ve kontrol edilebiliyor.

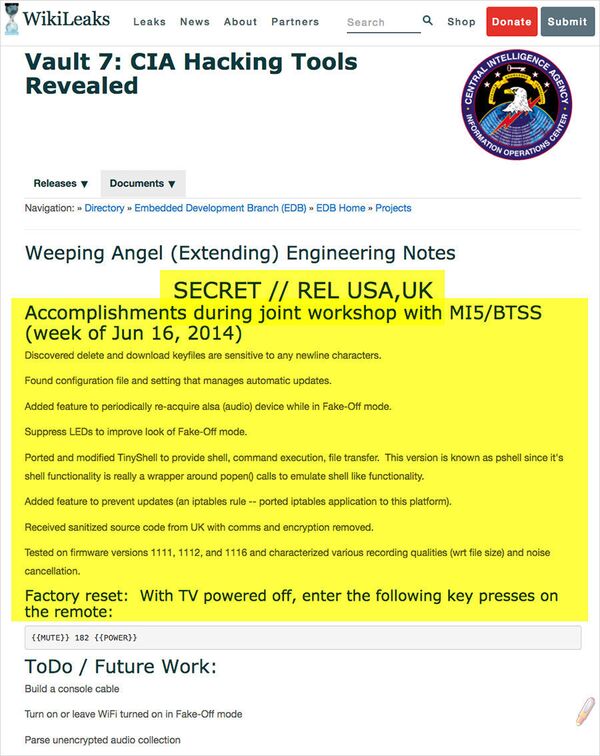

'AKILLI TELEVİZYONLAR KAPALIYKEN BİLE ORTAMDAKİ KONUŞMALARI KAYDEDEBİLİYOR'

CIA'in İngiliz istihbarat teşkilatı MI5 ile geliştirdiği 'Weeping Angels' adlı program da özel bir öneme sahip. 'Angels', akıllı televizyonlara sızıp, akıllı televizyonlar kapalı durumdayken dahi bulundukları ortamdaki kişileri konuşmalarını kaydedebiliyor ve internet üzerinden ABD istihbaratının özel sunucularına iletebiliyor.

Ekim 2014'te CIA'de, hafif ticari araçların ve kamyonların yönetim sistemlerine virüs bulaştırma fikri ortaya atıldı. Belgelerde buna hangi amaçla ihtiyaç duyulduğu net olarak anlaşılmıyor ancak burada iki ihtimal var: Ya araç bir casusa dönüşüp güzergah bilgilerini aktarıyor ya da bu yolla bir trafik faciasına yol açılıyor.

'CIA, WIKILEAKS'İN İFŞA ETTİĞİ SİLAHLARINI YİTİRDİ'

Apple, belgeler yayımladıktan sonra "CIA hackerlarının saldırılarda kullandığı kırılganlıkların büyük bölümü demode oldu ve iOS'un son sürümünde devre dışı bırakıldı" açıklamasında bulundu. Samsung ve Microsoft'tan da benzer açıklamalar geldi.

Her halükarda, bu daha önce yapılmamış olsa bile, ifşaatın ardından kırılganlıklar çok kısa sürede giderildi. Bu, CIA siber istihbaratının WikiLeaks'in yayınladığı programlardaki silahlarını yitirdiği anlamına geliyor.

'ANA HACKER ÜSLERİNDEN BİRİ ALMANYA'DA'

Sızdırılan belgelerden, CIA'in ana hacker üslerinden birinin Almanya'nın Frankfurt kentinde bulunduğu ve ABD konsolosluğu görüntüsü altında hizmet verdiği sonucuna varılıyor. Kötü amaçlı programların büyük bölümü tam olarak burada geliştirildi ve ABD'nin Avrupa, Ortadoğu ve Afrika'daki siber operasyonları buradan gerçekleştirildi.

Bu çok ilginç bir konsolosluk. ABD'nin sadece birkaç konsolosluğu yüzölçümü bakımından bunu geçebiliyor. Frankfurter Allgemeine Zeitung'a göre yaklaşık bin kişinin çalıştığı konsolosluk, 9 hektarlık alan üzerinde kurulu ve etrafı 4 metrelik dikenli tellerle çevrili.

'FRANKFURT'TAKİ ABD'LİLER, İSTİHBARATA ÇALIŞIYOR'

Bir diğer Alman gazetesi olan Süddeutsche Zeitung da, ABD'lilerin Frankfurt ve çevresinde paravan şirketlerden oluşan bir ağ oluşturup, ABD istihbaratına gizlice hizmet ettiğini yazdı.

Yapılan özel bir yasal düzenlemeyle, hackerların çalışmalarının kısıtlanmasının önüne geçildi. Büyükelçiliğin aksine burası ABD toprağı değil ve özel hayata müdahale yasası da dahil olmak üzere, ABD yasaları burada geçerli değil.

Diğer taraftan, diplomatik dokunulmazlık, CIA ajanlarının Alman mevzuatına uygunluğunun denetlenmesini de imkansız hale getirdi.

'UMBRAGE PROJESİNİN ARŞİVİ ÖZEL BİR YERE SAHİP'

Sızdırılan belgeler arasında, UMBRAGE projesinin arşivi de özel bir yere sahip. Zira CIA, bu proje vasıtasıyla tüm dünyadaki hacker gruplarının çalışma metotları ve 'parmak izleri' ile ilgili bilgi toplayıp, bunları kendi bünyesinde kullandı. Böylelikle CIA ajanları, yaptıkları saldırılarda başka hackerlara ait parmak izlerini bıraktı.

WikiLeaks, yaptığı resmi açıklamada, CIA'in Rusya da dahil olmak üzere farklı ülkelerde kurulan bilgisayar virüsleriyle kapsamlı bir saldırı teknolojileri kütüphanesi oluşturduğuna dikkat çekiyor.

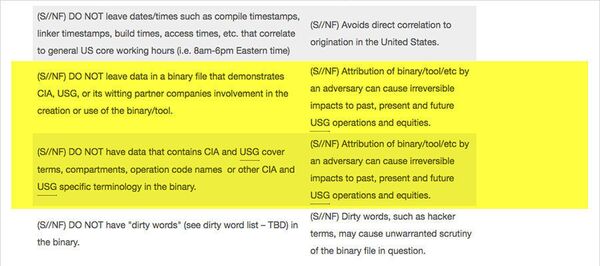

CIA'in, ABD hükümetinin ve yüklenici hacker ajanların operasyonlardaki dahlinin kriminal incelemelerde dahi tespit edilmemesi için bunların izlerinin temizlenmesi gerekiyordu. Bunun için, 'Nasıl yapmalı ve nasıl yapmamalı' adında özel bir talimat hazırlandı. Böylelikle saldırıların ardında kimin bulunduğunu tespit etmek imkansızlaştı.

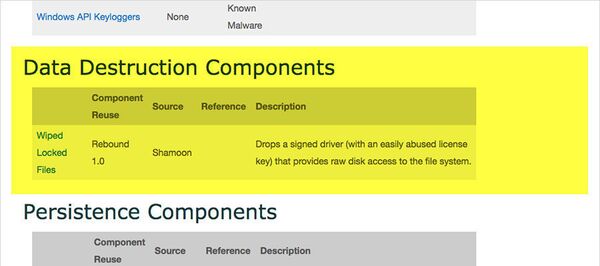

'SHAMOON, SUUDİ VE KATARLI ŞİRKETLERE SALDIRILARDA KULLANILDI'

CIA, Shamoon programından alınan Rebound yazılımını da kullandı. 2012 yılında, Shamoon yardımıyla Suudi petrol şirketi Saudi Aramco ile Katarlı gaz şirketi RasGas'ın bilgisayar sistemlerine saldırı düzenlendi. O dönemde Washington'dan yapılan açıklamada, programın İran asıllı olduğu belirtildi. Tahran, suçlamaları reddedip uluslararası soruşturma talep etti.

Bu programın başlangıçta kime ait olduğu bilinmiyor. Gerçekten de İran üretimi olabilir. Kodunda yanan bir ABD bayrağı imgesi vardı ve 'Kaspersky Laboratuarı' uzmanlarına göre bu kod, yeterince yüksek kalifikasyona sahip, yazılımcı olmayan kişiler tarafından geliştirilmiş olamaz.

Shamoon'un yeni sürümünün yardımıyla Kasım 2016'da ve Ocak 2017'de Suudi kuruluşlarına yeniden saldırılar düzenlendi.

'CIA, BAŞKA ÜLKELERDEKİ IP'LER ÜZERİNDEN SALDIRI DÜZENLEYEBİLİYOR'

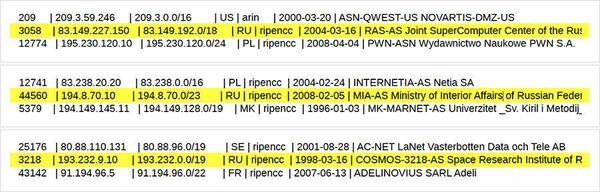

Yayımlanan belgeler arasında en dikkat çekici detaylardan biri de CIA ajanlarının farklı ülkelerde kullanma imkanına sahip olduğu (ya da kullandığı) kapsamlı IP adresleri listesi oldu. Bu sayede saldırılar ABD'den değil de başka bir ülkeden gerçekleştirilmiş gibi görülüyordur. Örneğin; Bulgar gazeteciler, sadece Sofya'dan 150 adres saydı. Bunlar telekomünikasyon şirketlerine, internet tedarikçilerine, bankalara ve üniversitelere aitti.

'RUSYA'DAN IP ADRESLERİ DE VAR'

Bu listede Rusya'dan da adresler var. Bunlar Rusya Bilimler Akademisi'nin çeşitli bölümleri ile telekomünikasyon şirketleri MTS, Sibirtelekom, Sinterra ve hatta Rusya İçişleri Bakanlığı'na aitti.

2016'nın sonlarında, internet reklamcılığı alanında tahminen Rus hackerların gerçekleştirdiği kapsamlı vurgunların hikayesi basında geniş yankılara neden oldu. Hackerlar MMK Metalurji Şirketler Grubu'nun IP adreslerini kullanmıştı. Soruşturmayı ABD'li özel şirket White Ops yürüttü ve sonuçları yayınladı. MMK buna şiddetle tepki gösterdi: şirketin bu adresleri uzun süredir kullanılmıyor. Ayrıca, şirketin rezerve ettiği adreslerine bazıları ABD topraklarındaki kimliği belirsiz kişiler tarafından yetkisiz olarak kullanıldı.

'MEDYADA RUS İZİ KALDI'

İddialar reddedilse de, bunların faydası olmadı ve 'Rus izi' medyada kaldı. Eğer herhangi bir özel ya da resmi soruşturma, ABD'li hükümet kuruluşlarına yönelik saldırılar için Rusya İçişleri Bakanlığı adreslerinin kullanıldığını ortaya koysaydı, çok daha büyük bir skandal yaşanırdı. Hatta benzer bir girişim yaşandı; Aralık 2016'da ABD hükümeti, Rus hackerlarla bağlantılı olduğundan şüphelenilen adreslerin yanı sıra doğrudan Rusya'da bulunan birkaç adresin yer aldığı bir rapor yayımladı.

Bununla birlikte gözlemciler, adreslerin yarısına yakınının Tor korumalı ağının devreleri olduğuna ve bunun yüzlerce hatta binlerce kişi tarafından kullanıldığı anlamına geldiğine dikkat çekti.

'TERÖRİSTLER CIA İÇİN BİR HEDEF DEĞİL'

WikiLeaks belgeleri arasında, her siber istihbarat mensubunun hacker operasyonuna başlamadan önce doldurduğu bir anket de bulunuyor. Ankette ne tür bir bilgisayar sisteminin bozulmasının planlandığı, hangi verilerin alınmasının gerektiği ve hangi virüsün kullanılmasının planlandığı belirtiliyor. Burada saldırının amacını da belirtmek gerekiyor.

Ankette belirtilen hedefler arasında sadece teröristler, aşırıcılar ve suçlular yer almıyor. Sadece 'ajanlar', 'yabancı istihbarat kurumları', 'yabancı hükümetler' ile 'sistem yöneticileri' ya da 'teknik hedef' belirtiliyor.

Muhtemelen, (diğer insanlar gibi telefon, bilgisayar, tablet ve televizyon kullanan) teröristler 'diğerleri' bölümünde yer alabilir. Ancak böyle farklı bir bölümün bulunmaması, yönetimin önceliklerini çok açık şekilde ortaya koyuyor.